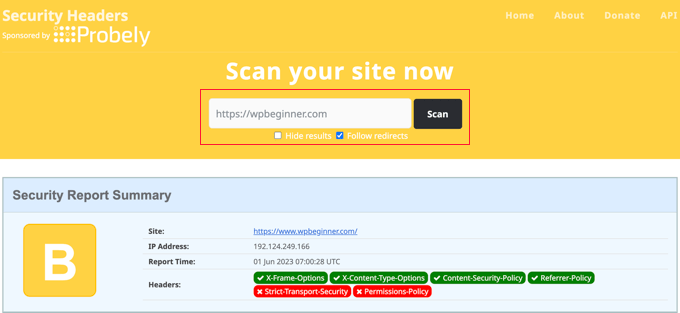

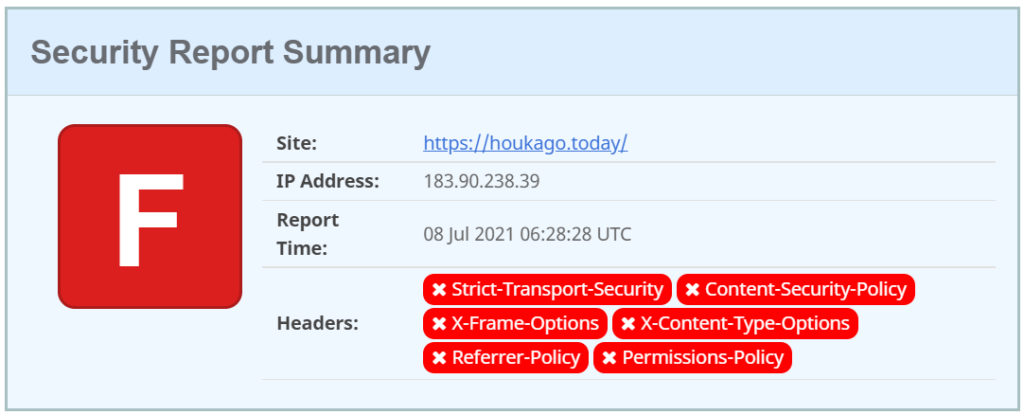

高度なセキュリティ技術としてのセキュリティヘッダーの設定は、Webサイトの安全性を大幅に向上させる重要な対策です。HTTPセキュリティヘッダーを適切に設定することで、クロスサイトスクリプティング(XSS)、クリックジャッキング、セッションハイジャックなどの攻撃を防止できます。

主なセキュリティヘッダーとその役割は以下の通りです。

| セキュリティヘッダー名 | 役割・効果 |

|---|---|

| Strict-Transport-Security (HSTS) | HTTPS接続を強制し、中間者攻撃を防止。サブドメインにも適用可能。例: max-age=31536000; includeSubDomains |

| Content-Security-Policy (CSP) | 許可されたリソースのみを読み込むようブラウザに指示し、XSS攻撃を防止。例: upgrade-insecure-requests |

| X-Frame-Options | クリックジャッキング対策として、iframe埋め込みを制限。例: SAMEORIGIN |

| X-XSS-Protection | ブラウザのXSSフィルターを有効化し、攻撃を検知・ブロック。例: 1; mode=block |

| X-Content-Type-Options | MIMEタイプのスニッフィングを防止し、コンテンツの誤認識を防ぐ。例: nosniff |

| Permissions-Policy | ブラウザの機能アクセス制御(カメラ、マイクなど)を制限 |

| Secureフラグ付きクッキー | セッションハイジャック防止のため、HTTPS通信時のみクッキー送信を許可 |

設定方法の概要

-

Apacheの場合

.htaccessやhttpd.confに以下のように記述します。

例:Header always set Strict-Transport-Security "max-age=31536000; includeSubDomains" Header always set X-Frame-Options "SAMEORIGIN" Header always set X-XSS-Protection "1; mode=block" Header always set X-Content-Type-Options "nosniff" Header always set Content-Security-Policy "upgrade-insecure-requests" -

Nginxの場合

nginx.confのサーバーブロック内でadd_headerディレクティブを使用。

例:add_header Strict-Transport-Security "max-age=31536000; includeSubDomains"; add_header X-Frame-Options "SAMEORIGIN"; add_header X-XSS-Protection "1; mode=block"; add_header X-Content-Type-Options "nosniff"; add_header Content-Security-Policy "upgrade-insecure-requests"; -

CMS(例:WordPress)での導入

直接コード編集のほか、「HTTP Headers」や「Really Simple SSL」などのプラグインを利用してGUIで簡単に設定可能です。ただしプラグインの互換性や影響範囲の確認が必要です。

注意点

- セキュリティヘッダーの設定はサイトの機能に影響を与える場合があるため、設定後は十分な動作確認が必要です。

- CSPなどは特に細かい調整が必要で、誤設定すると正当なコンテンツの読み込みもブロックされることがあります。

これらの設定を適切に行うことで、Webサイトのセキュリティを高度に強化でき、攻撃リスクを大幅に低減できます。

JP Ranking は、日本で最高品質のウェブサイトトラフィックサービスを提供しています。ウェブサイトトラフィック、デスクトップトラフィック、モバイルトラフィック、Googleトラフィック、検索トラフィック、eCommerceトラフィック、YouTubeトラフィック、TikTokトラフィックなど、さまざまなトラフィックサービスをクライアントに提供しています。当サイトは100%の顧客満足度を誇り、安心して大量のSEOトラフィックをオンラインで購入できます。月額¥2600で、即座にウェブサイトトラフィックを増加させ、SEOパフォーマンスを改善し、売上を向上させることができます!

トラフィックパッケージの選択にお困りですか?お問い合わせいただければ、スタッフがサポートいたします。

無料相談